Новый вектор атак вирусописателей

Android - весьма успешная в настоящее время операционная система. Достаточно молодая по меркам мобильного рынка (ей менее трех лет), но успевшая за короткий промежуток времени стать очень популярной.

Android.SmsSend — горячая семейка СМС-троянцев

Одно из первых упоминаний троянца из этого семейства относится к 4 августа 2010 года. Именно в тот день пользователь известного российского форума 4pda.ru/forum, посвященного мобильным телефонам, смартфонам и КПК, пожаловался на некую программу-видеоплеер, закачивающуюся с определенного сайта. В разрешениях к этой программе была указана работа с СМС, а точнее их отправка — permission.SEND_SMS. На следующий день на том же форуме еще один пользователь сообщил о данном файле.

Пользователи форума отправили подозрительный файл в антивирусные компании 5 августа. Тогда же Android.SmsSend.1 был добавлен в вирусные базы Dr.Web.

Практически месяц об СМС-троянцах для Android ничего не было слышно, за исключением бурных дискуссий касательно уже обнаруженных версий. Их появление вызвало немало споров как среди специалистов, так и среди обычных пользователей.

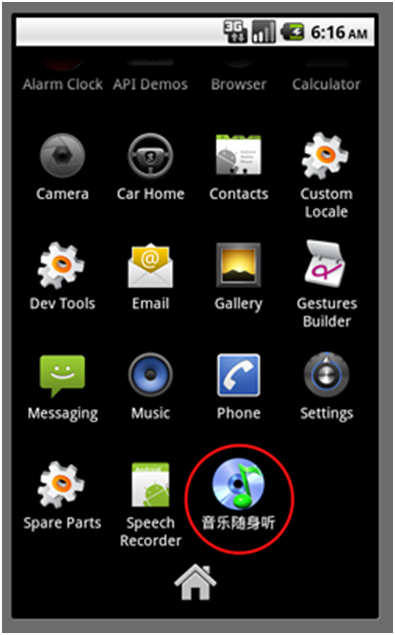

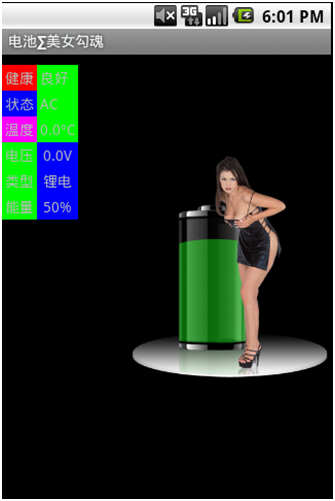

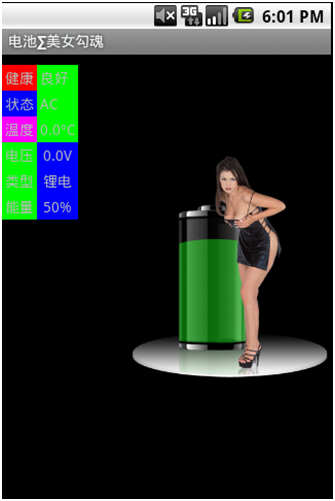

Этот троянец интересен способом проникновения на смартфоны жертв. Владельцы сайтов с контентом для взрослых (о сайтах других категорий пока ничего не известно) в рамках партнерской программы могут добавлять на свои страницы функцию загрузки троянца.

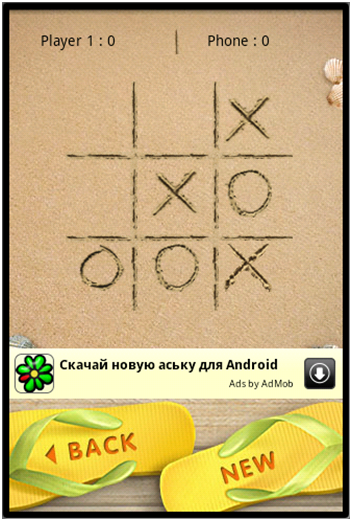

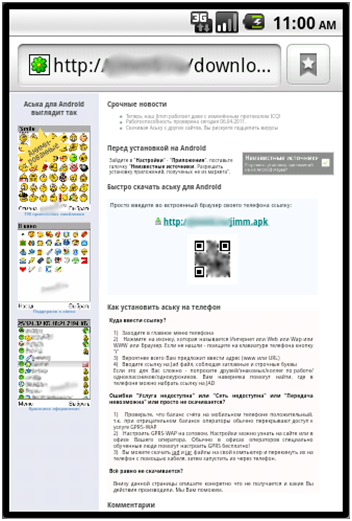

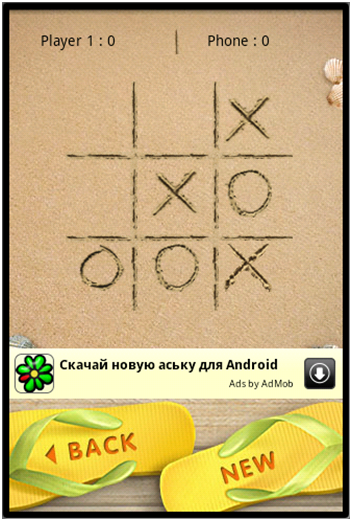

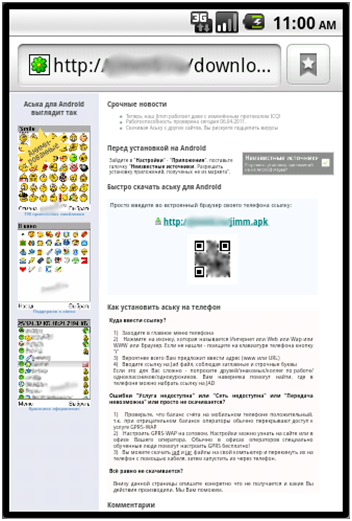

Совсем иной способ распространения используется в случае других версий СМС-троянцев, таких как Android.SmsSend.15. При работе с любыми бесплатными приложениями, использующими рекламный модуль AdMob, пользователь может встретить рекламу, предлагающую ему установить на свой аппарат клиент ICQ.

Из Китая «с любовью»

На данный момент основной поток вредоносных программ для ОС Androidприходит из Поднебесной. Практически каждую неделю появляются сведения об обнаружении новых троянцев или версий уже известных семейств.

Первыми ласточками из Китая были Android.Geinimi, Android.Spy и Android.ADRD (по классификации Dr.Web). Они получили известность с конца 2010 года.

В функционал Android.Geinimi входит определение местоположения смартфона, загрузка файлов из Интернета (другие программы), считывание и запись закладок браузера, чтение контактов, совершение звонков, отправка, чтение и редактирование СМС, а также другие возможности.

Android.Spy,помимо чтения и записи контактов, отправки, чтения и редактирования СМС, определения координат и других возможностей, имеет функцию автозагрузки. Его действиями создатели могут управлять удаленно через СМС.

Одна из последних модификаций этой вредоносной программы — Android.Spy.54 — осуществляет спам-рассылки СМС-сообщений по команде злоумышленников без ведома владельца устройства. Кроме того, Android.Spy.54 добавляет в закладки браузера смартфона некоторые сайты.

Специалистам «Доктор Веб» на сегодняшний день известно более шестидесяти модификаций Android.Spy, более тридцати модификаций Android.Geinimi и около двадцати модификаций Android.ADRD.

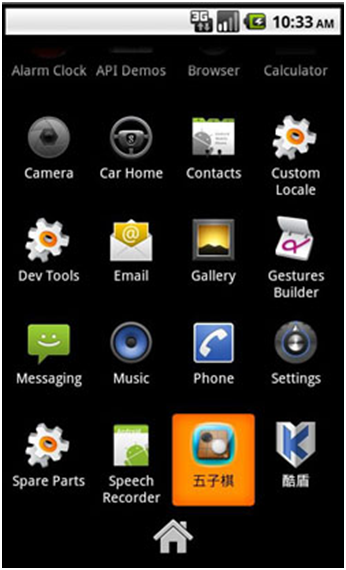

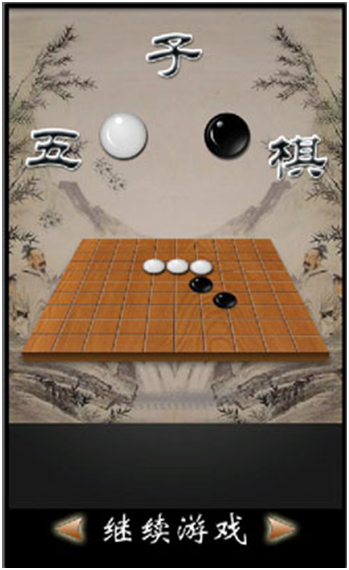

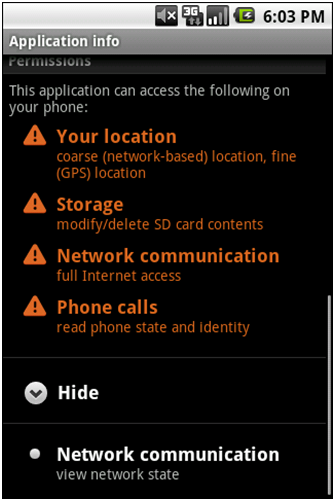

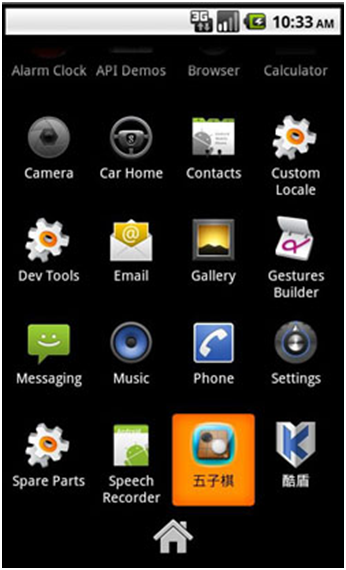

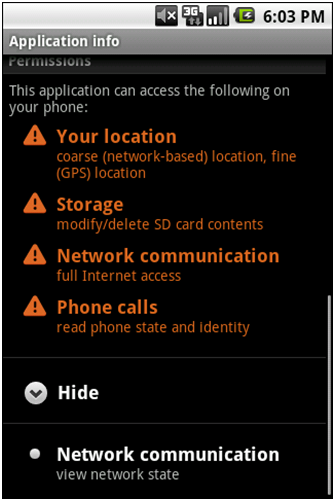

Один из признаков того, что в устанавливаемой программе содержится такой троянец, — дополнительные разрешения, которые требуются для работы. Например, если для игры в ее оригинальном виде нужен лишь доступ в Интернет, то в инфицированной версии количество привилегий будет намного выше.

Из угроз, появившихся позднее, стоит выделить Android.Youlubg (по классификации Dr.Web). Как обычно, злоумышленники воспользовались известной программой, добавив в нее вредоносный функционал.

Не все обновления одинаково полезны

Примечательным является семейство троянцев Android.Evan, известное также как TCENT или Adsms. Троянцы данного семейства представляют опасность для абонентов китайского мобильного оператора ChinaMobile. В рассылаемых СМС-сообщениях от имени этого оператора абонентам сообщается о необходимости установки некоего обновления, необходимого для повышения безопасности их устройства, а также приводится ссылка для загрузки этого «обновления».

В вирусных базах Dr.Web имеются записи для девяти модификаций троянцев этого семейства.

Android.Crusewind — полноценный бэкдор

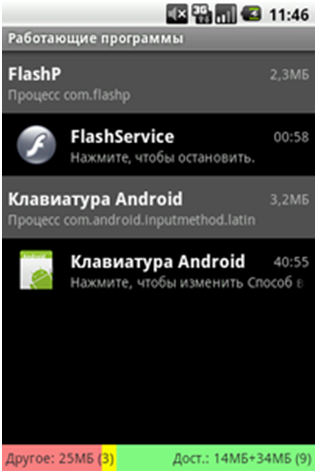

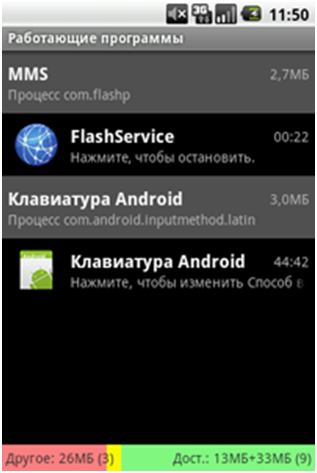

В апреле 2011 года был зафиксирован первый полноценный бэкдор для Android. Android.Crusewind использует ряд новых приемов распространения и не встречавшуюся ранее нагрузку. Жертва получает СМС-сообщение примерно такого содержания: «Получены обновления настройки MMS/GPRS/EDGE. Для активации пройдите по ссылке: http://.../flash/MM329.apk».При переходе по указанной ссылке пользователь получал троянский apk-файл — дистрибутивный пакет ОС Android.

Угроза с тыла

В начале марта 2011 года появилась информация о том, что в Android Market были найдены программы и игры, содержащие троянский функционал. В популярное ПО кем-то были добавлены троянские функции, а затем эти модифицированные программы были представлены в Маркете под авторством других разработчиков. Таких приложений было около пятидесяти.

В возможности Android.DreamExploid, который и явился причиной данного заражения, входит сбор информации об устройстве, на котором он установлен, включая IMEI и абонентский номер, возможность подключения к Интернету для связи с авторами, но, самое главное, — троянец устанавливал эксплойт, который пытался произвести повышение привилегий программного окружения смартфона. Кроме того, Android.DreamExploid имел возможность загрузки программ из Интернета и их установки в обход пользователя (в случае удачной эксплуатации уязвимости).

Угроза со стороны этого троянца была настолько серьезной, что компания Googleвыпустила специальную утилиту под названием Android Market Security Tool, которая автоматически загружалась на инфицированные устройства и выполняла действия по очистке системы от его следов.

Громкой новостью воспользовались создатели уже упоминавшегося ранее троянца Android. Youlubg. Они добавили в утилиту от Google функцию отправки СМС, а также сбора персональной информации с зараженного устройства.

Позднее в AndroidMarket были обнаружены и другие троянские программы. Одна из них — Android.DDLight, облегченная версия троянца Android.DreamExploid, не использующая эксплойт для получения root-привилегий.

Еще один случай с размещением опасных программ в Android Market связан с троянцем Zsone (версии Android.SmsSendпо классификации Dr.Web). Модификации этого троянца представляли опасность для китайских пользователей, т. к. незаметно при помощи СМС подписывали их на различные платные услуги.

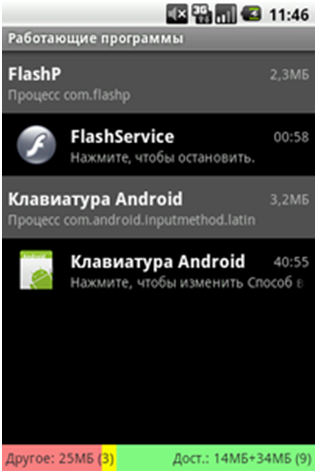

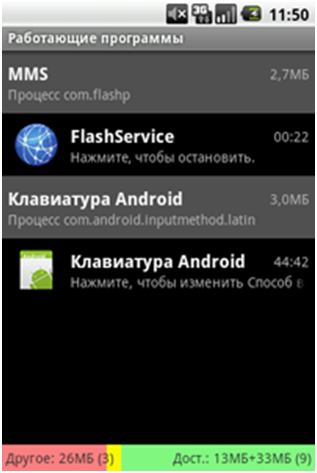

Другой троянец, обнаруженный в Android Market, а также на различных китайских ресурсах, — Android.Wukong. 17 июня 2011 года в вирусные базы Dr.Web были внесены описания четырех новых модификаций этой вредоносной программы, похищающей средства со счетов пользователей ОС Android путем отправки платных СМС-сообщений. Троянец попадает на мобильное устройство в случае загрузки его владельцем одного из инфицированных приложений и запускается в качестве фонового процесса. Затем он получает с удаленного сервера номер платного сервиса, на который с интервалом в 50 минут начинает отправлять СМС-сообщения, начинающиеся со строки «YZHC».

На сегодняшний день специалистам компании «Доктор Веб» известно о семи модификациях данного вредоносного ПО.

Android.Plankton выбрал AngryBirds

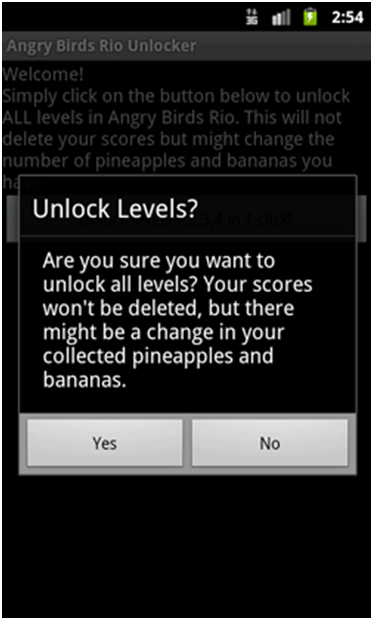

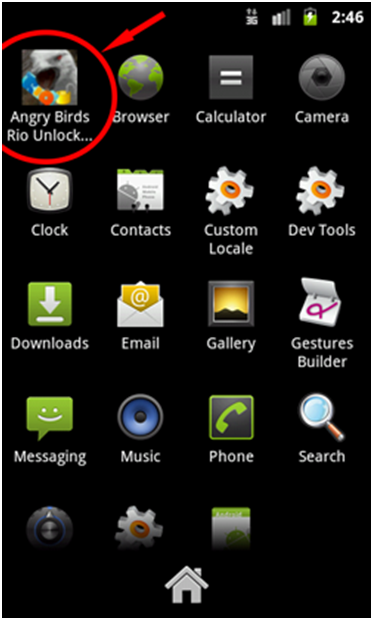

Алгоритм работы вредоносной программы выглядит следующим образом: непосредственно после запуска инфицированного приложения троянец загружает в фоновом режиме собственную службу, которая собирает информацию о зараженном устройстве (ID устройства, версия SDK, сведения о привилегиях файла) и передает ее на удаленный сервер. Затем вредоносная программа получает с сайта злоумышленников данные для последующей загрузки и установки на смартфон жертвы другого приложения, функционал которого, по предположениям аналитиков, может варьироваться.

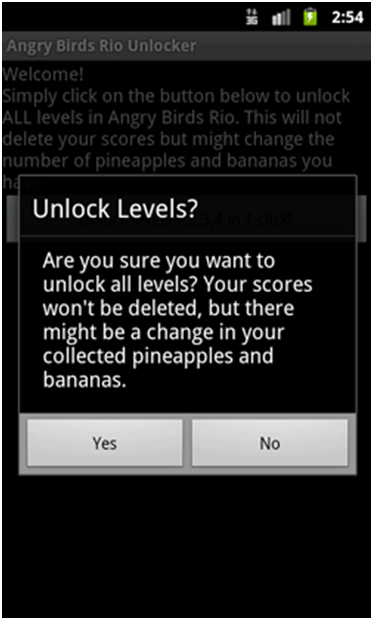

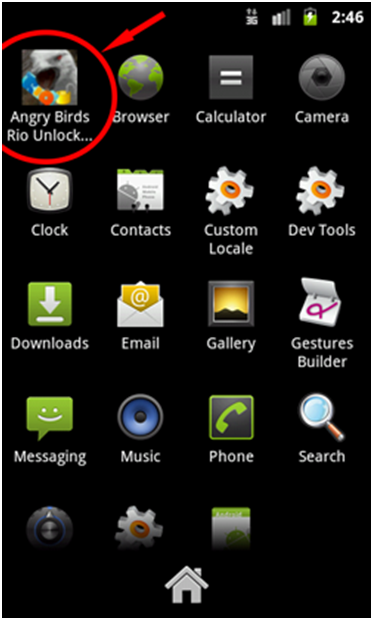

Одной из отличительных особенностей Android.Plankton является вероятная массовость его распространения: троянец был встроен в приложение Angry Birds Rio Unlock, открывающее доступ к скрытым уровням популярной игры Angry Birds. Только с официального сайта Android Market инфицированная программа была загружена более 150 000 раз, а на альтернативных ресурсах число загрузок может быть еще больше.

На сегодняшний день все известные модификации данного троянца добавлены в вирусные базы Dr.Web.

Повышение привилегий в системе и Android.Gongfu

Открытость Androidпозволяет более эффективно находить уязвимости этой системы, которые с удовольствием используют вирусописатели. Эксплойты, повышающие привилегии в системе, все чаще используются вредоносными программами. Вслед за Dream Exploid эту технику взяли на вооружение троянцы семейства Android.Gongfu (также известны как DroidKongFu).

Android.Gongfu использует те же эксплойты, что и Dream Exploid, однако демонстрирует принципиально иной механизм действия: после запуска троянец повышает собственные права до привилегий root, а вслед за этим устанавливает другое вредоносное приложение, маскирующееся под легитимную поисковую утилиту Google Search. В случае удачного использования эксплойта установка этого приложения не потребует вмешательства пользователя, а значит, весь процесс заражения может вовсе остаться незамеченным.

4 июля 2011 года в вирусные базы антивируса Dr.Web были добавлены сигнатуры двух новых модификаций троянца Gongfu.

Опасность сторонних прошивок

Для ОС Android cуществуют угрозы, которые представляют опасность для пользователей, использующих сторонние прошивки на своих мобильных устройствах. Например, семейство троянских программ Android.SmsHider. Угроза Android.SmsHider заключается в следующем: во время создания сторонних прошивок для Android при их подписи часто используются приватные ключи безопасности, которые доступны в рамках работы Android Open Source Project, и эти ключи могут легко стать доступны более широкой аудитории. Когда этим же ключом подписывается какое-либо приложение, оно получает возможность выполнять установку и удаление программ в системе без участия пользователя. Другими словами, если закрытым ключом одной из прошивок подписывалась какая-либо программа, то она получала права администратора системы.

Именно одним из таких ключей был подписан программный пакет с Android.SmsHider. Внутри его основного программного пакета находился еще один, который и пытался установить данный троянец.

Троянец имеет доступ к определению координат GPS, а также свойств сети и персональных данных, таких как IMEI и абонентский номер. Однако основной функционал заложен во втором пакете.

Вторая программа имеет возможность работать с сообщениями, совершать звонки, считывать состояние сети и его идентификационные данные (IMEI и номер телефона), а также изменять настройки APNи подключения к сети. Также программа имеет возможность автоматической загрузки вместе с системой. Несмотря на то, что вероятность заражения данным троянцем весьма низка, пользователям все равно следует соблюдать осторожность, т. к. этот троянец обладает серьезными возможностями и достаточно опасен. Антивирус Dr.Web на сегодняшний день содержит записи для трех известных модификаций данного троянца.

Александр Горячев, аналитик компании "Доктор Веб"

Пользователи форума отправили подозрительный файл в антивирусные компании 5 августа. Тогда же Android.SmsSend.1 был добавлен в вирусные базы Dr.Web.

Практически месяц об СМС-троянцах для Android ничего не было слышно, за исключением бурных дискуссий касательно уже обнаруженных версий. Их появление вызвало немало споров как среди специалистов, так и среди обычных пользователей.

Этот троянец интересен способом проникновения на смартфоны жертв. Владельцы сайтов с контентом для взрослых (о сайтах других категорий пока ничего не известно) в рамках партнерской программы могут добавлять на свои страницы функцию загрузки троянца.

Совсем иной способ распространения используется в случае других версий СМС-троянцев, таких как Android.SmsSend.15. При работе с любыми бесплатными приложениями, использующими рекламный модуль AdMob, пользователь может встретить рекламу, предлагающую ему установить на свой аппарат клиент ICQ.

Из Китая «с любовью»

На данный момент основной поток вредоносных программ для ОС Androidприходит из Поднебесной. Практически каждую неделю появляются сведения об обнаружении новых троянцев или версий уже известных семейств.

Первыми ласточками из Китая были Android.Geinimi,Android.Spy и Android.ADRD (по классификации Dr.Web). Они получили известность с конца 2010 года.

В функционал Android.Geinimi входит определение местоположения смартфона, загрузка файлов из Интернета (другие программы), считывание и запись закладок браузера, чтение контактов, совершение звонков, отправка, чтение и редактирование СМС, а также другие возможности.

Android.Spy,помимо чтения и записи контактов, отправки, чтения и редактирования СМС, определения координат и других возможностей, имеет функцию автозагрузки. Его действиями создатели могут управлять удаленно через СМС.

Одна из последних модификаций этой вредоносной программы — Android.Spy.54 — осуществляет спам-рассылки СМС-сообщений по команде злоумышленников без ведома владельца устройства. Кроме того, Android.Spy.54 добавляет в закладки браузера смартфона некоторые сайты.

Специалистам «Доктор Веб» на сегодняшний день известно более шестидесяти модификаций Android.Spy, более тридцати модификаций Android.Geinimi и около двадцати модификаций Android.ADRD.

Один из признаков того, что в устанавливаемой программе содержится такой троянец, — дополнительные разрешения, которые требуются для работы. Например, если для игры в ее оригинальном виде нужен лишь доступ в Интернет, то в инфицированной версии количество привилегий будет намного выше.

Из угроз, появившихся позднее, стоит выделить Android.Youlubg (по классификации Dr.Web). Как обычно, злоумышленники воспользовались известной программой, добавив в нее вредоносный функционал.

Не все обновления одинаково полезны

Примечательным является семейство троянцев Android.Evan, известное также как TCENT или Adsms. Троянцы данного семейства представляют опасность для абонентов китайского мобильного оператора ChinaMobile. В рассылаемых СМС-сообщениях от имени этого оператора абонентам сообщается о необходимости установки некоего обновления, необходимого для повышения безопасности их устройства, а также приводится ссылка для загрузки этого «обновления».

В вирусных базах Dr.Webимеются записи для девяти модификаций троянцев этого семейства.

Android.Crusewind — полноценный бэкдор

В апреле 2011 года был зафиксирован первый полноценный бэкдор для Android. Android.Crusewind использует ряд новых приемов распространения и не встречавшуюся ранее нагрузку. Жертва получает СМС-сообщение примерно такого содержания: «Получены обновления настройки MMS/GPRS/EDGE. Для активации пройдите по ссылке: http://.../flash/MM329.apk».При переходе по указанной ссылке пользователь получал троянский apk-файл — дистрибутивный пакет ОС Android.

Угроза с тыла

В начале марта 2011 года появилась информация о том, что в Android Market были найдены программы и игры, содержащие троянский функционал. В популярное ПО кем-то были добавлены троянские функции, а затем эти модифицированные программы были представлены в Маркете под авторством других разработчиков. Таких приложений было около пятидесяти.

В возможности Android.DreamExploid, который и явился причиной данного заражения, входит сбор информации об устройстве, на котором он установлен, включая IMEI и абонентский номер, возможность подключения к Интернету для связи с авторами, но, самое главное, — троянец устанавливал эксплойт, который пытался произвести повышение привилегий программного окружения смартфона. Кроме того, Android.DreamExploid имел возможность загрузки программ из Интернета и их установки в обход пользователя (в случае удачной эксплуатации уязвимости).

Угроза со стороны этого троянца была настолько серьезной, что компания Googleвыпустила специальную утилиту под названием Android Market Security Tool, которая автоматически загружалась на инфицированные устройства и выполняла действия по очистке системы от его следов.

Громкой новостью воспользовались создатели уже упоминавшегося ранее троянца Android. Youlubg. Они добавили в утилиту от Googleфункцию отправки СМС, а также сбора персональной информации с зараженного устройства.

Позднее в AndroidMarketбыли обнаружены и другие троянские программы. Одна из них — Android.DDLight, облегченная версия троянца Android.DreamExploid, не использующая эксплойт для получения root-привилегий.

Еще один случай с размещением опасных программ в AndroidMarketсвязан с троянцем Zsone(версии Android.SmsSendпо классификации Dr.Web). Модификации этого троянца представляли опасность для китайских пользователей, т. к. незаметно при помощи СМС подписывали их на различные платные услуги.

Другой троянец, обнаруженный в AndroidMarket, а также на различных китайских ресурсах, — Android.Wukong. 17 июня 2011 года в вирусные базы Dr.Web были внесены описания четырех новых модификаций этой вредоносной программы, похищающей средства со счетов пользователей ОС Android путем отправки платных СМС-сообщений. Троянец попадает на мобильное устройство в случае загрузки его владельцем одного из инфицированных приложений и запускается в качестве фонового процесса. Затем он получает с удаленного сервера номер платного сервиса, на который с интервалом в 50 минут начинает отправлять СМС-сообщения, начинающиеся со строки «YZHC».

На сегодняшний день специалистам компании «Доктор Веб» известно о семи модификациях данного вредоносного ПО.

Android.Plankton выбрал AngryBirds

Алгоритм работы вредоносной программы выглядит следующим образом: непосредственно после запуска инфицированного приложения троянец загружает в фоновом режиме собственную службу, которая собирает информацию о зараженном устройстве (ID устройства, версия SDK, сведения о привилегиях файла) и передает ее на удаленный сервер. Затем вредоносная программа получает с сайта злоумышленников данные для последующей загрузки и установки на смартфон жертвы другого приложения, функционал которого, по предположениям аналитиков, может варьироваться.

Одной из отличительных особенностей Android.Plankton является вероятная массовость его распространения: троянец был встроен в приложение Angry Birds Rio Unlock, открывающее доступ к скрытым уровням популярной игры Angry Birds. Только с официального сайта Android Market инфицированная программа была загружена более 150 000 раз, а на альтернативных ресурсах число загрузок может быть еще больше.

На сегодняшний день все известные модификации данного троянца добавлены в вирусные базы Dr.Web.

Повышение привилегий в системе и Android.Gongfu

Открытость Androidпозволяет более эффективно находить уязвимости этой системы, которые с удовольствием используют вирусописатели. Эксплойты, повышающие привилегии в системе, все чаще используются вредоносными программами. Вслед за DreamExploidэту технику взяли на вооружение троянцы семейства Android.Gongfu (также известны как DroidKongFu).

Android.Gongfu использует те же эксплойты, что и DreamExploid, однако демонстрирует принципиально иной механизм действия: после запуска троянец повышает собственные права до привилегий root, а вслед за этим устанавливает другое вредоносное приложение, маскирующееся под легитимную поисковую утилиту Google Search. В случае удачного использования эксплойта установка этого приложения не потребует вмешательства пользователя, а значит, весь процесс заражения может вовсе остаться незамеченным.

4 июля 2011 года в вирусные базы антивируса Dr.Web были добавлены сигнатуры двух новых модификаций троянца Gongfu.

Опасность сторонних прошивок

Для ОС Androidcуществуют угрозы, которые представляют опасность для пользователей, использующих сторонние прошивки на своих мобильных устройствах. Например, семейство троянских программ Android.SmsHider. Угроза Android.SmsHiderзаключается в следующем: во время создания сторонних прошивок для Androidпри их подписи часто используются приватные ключи безопасности, которые доступны в рамках работы Android Open Source Project, и эти ключи могут легко стать доступны более широкой аудитории. Когда этим же ключом подписывается какое-либо приложение, оно получает возможность выполнять установку и удаление программ в системе без участия пользователя. Другими словами, если закрытым ключом одной из прошивок подписывалась какая-либо программа, то она получала права администратора системы.

Именно одним из таких ключей был подписан программный пакет с Android.SmsHider. Внутри его основного программного пакета находился еще один, который и пытался установить данный троянец.

Троянец имеет доступ к определению координат GPS, а также свойств сети и персональных данных, таких как IMEIи абонентский номер. Однако основной функционал заложен во втором пакете.

Вторая программа имеет возможность работать с сообщениями, совершать звонки, считывать состояние сети и его идентификационные данные (IMEIи номер телефона), а также изменять настройки APNи подключения к сети. Также программа имеет возможность автоматической загрузки вместе с системой. Несмотря на то, что вероятность заражения данным троянцем весьма низка, пользователям все равно следует соблюдать осторожность, т. к. этот троянец обладает серьезными возможностями и достаточно опасен. Антивирус Dr.Webна сегодняшний день содержит записи для трех известных модификаций данного троянца.

Новый вектор атак вирусописателей

Android— весьма успешная в настоящее время операционная система. Достаточно молодая по меркам мобильного рынка (ей менее трех лет), но успевшая за короткий промежуток времени стать очень популярной.

Android.SmsSend — горячая семейка СМС-троянцев

Одно из первых упоминаний троянца из этого семейства относится к 4 августа 2010 года. Именно в тот день пользователь известного российского форума 4pda.ru/forum, посвященного мобильным телефонам, смартфонам и КПК, пожаловался на некую программу-видеоплеер, закачивающуюся с определенного сайта. В разрешениях к этой программе была указана работа с СМС, а точнее их отправка — permission.SEND_SMS. На следующий день на том же форуме еще один пользователь сообщил о данном файле.

Пользователи форума отправили подозрительный файл в антивирусные компании 5 августа. Тогда же Android.SmsSend.1 был добавлен в вирусные базы Dr.Web.

Практически месяц об СМС-троянцах для Android ничего не было слышно, за исключением бурных дискуссий касательно уже обнаруженных версий. Их появление вызвало немало споров как среди специалистов, так и среди обычных пользователей.

Этот троянец интересен способом проникновения на смартфоны жертв. Владельцы сайтов с контентом для взрослых (о сайтах других категорий пока ничего не известно) в рамках партнерской программы могут добавлять на свои страницы функцию загрузки троянца.

Совсем иной способ распространения используется в случае других версий СМС-троянцев, таких как Android.SmsSend.15. При работе с любыми бесплатными приложениями, использующими рекламный модуль AdMob, пользователь может встретить рекламу, предлагающую ему установить на свой аппарат клиент ICQ.

Из Китая «с любовью»

На данный момент основной поток вредоносных программ для ОС Androidприходит из Поднебесной. Практически каждую неделю появляются сведения об обнаружении новых троянцев или версий уже известных семейств.

Первыми ласточками из Китая были Android.Geinimi,Android.Spy и Android.ADRD (по классификации Dr.Web). Они получили известность с конца 2010 года.

В функционал Android.Geinimi входит определение местоположения смартфона, загрузка файлов из Интернета (другие программы), считывание и запись закладок браузера, чтение контактов, совершение звонков, отправка, чтение и редактирование СМС, а также другие возможности.

Android.Spy,помимо чтения и записи контактов, отправки, чтения и редактирования СМС, определения координат и других возможностей, имеет функцию автозагрузки. Его действиями создатели могут управлять удаленно через СМС.

Одна из последних модификаций этой вредоносной программы — Android.Spy.54 — осуществляет спам-рассылки СМС-сообщений по команде злоумышленников без ведома владельца устройства. Кроме того, Android.Spy.54 добавляет в закладки браузера смартфона некоторые сайты.

Специалистам «Доктор Веб» на сегодняшний день известно более шестидесяти модификаций Android.Spy, более тридцати модификаций Android.Geinimi и около двадцати модификаций Android.ADRD.

Один из признаков того, что в устанавливаемой программе содержится такой троянец, — дополнительные разрешения, которые требуются для работы. Например, если для игры в ее оригинальном виде нужен лишь доступ в Интернет, то в инфицированной версии количество привилегий будет намного выше.

Из угроз, появившихся позднее, стоит выделить Android.Youlubg (по классификации Dr.Web). Как обычно, злоумышленники воспользовались известной программой, добавив в нее вредоносный функционал.

Не все обновления одинаково полезны

Примечательным является семейство троянцев Android.Evan, известное также как TCENT или Adsms. Троянцы данного семейства представляют опасность для абонентов китайского мобильного оператора ChinaMobile. В рассылаемых СМС-сообщениях от имени этого оператора абонентам сообщается о необходимости установки некоего обновления, необходимого для повышения безопасности их устройства, а также приводится ссылка для загрузки этого «обновления».

В вирусных базах Dr.Webимеются записи для девяти модификаций троянцев этого семейства.

Android.Crusewind — полноценный бэкдор

В апреле 2011 года был зафиксирован первый полноценный бэкдор для Android. Android.Crusewind использует ряд новых приемов распространения и не встречавшуюся ранее нагрузку. Жертва получает СМС-сообщение примерно такого содержания: «Получены обновления настройки MMS/GPRS/EDGE. Для активации пройдите по ссылке: http://.../flash/MM329.apk».При переходе по указанной ссылке пользователь получал троянский apk-файл — дистрибутивный пакет ОС Android.

Угроза с тыла

В начале марта 2011 года появилась информация о том, что в Android Market были найдены программы и игры, содержащие троянский функционал. В популярное ПО кем-то были добавлены троянские функции, а затем эти модифицированные программы были представлены в Маркете под авторством других разработчиков. Таких приложений было около пятидесяти.

В возможности Android.DreamExploid, который и явился причиной данного заражения, входит сбор информации об устройстве, на котором он установлен, включая IMEI и абонентский номер, возможность подключения к Интернету для связи с авторами, но, самое главное, — троянец устанавливал эксплойт, который пытался произвести повышение привилегий программного окружения смартфона. Кроме того, Android.DreamExploid имел возможность загрузки программ из Интернета и их установки в обход пользователя (в случае удачной эксплуатации уязвимости).

Угроза со стороны этого троянца была настолько серьезной, что компания Googleвыпустила специальную утилиту под названием Android Market Security Tool, которая автоматически загружалась на инфицированные устройства и выполняла действия по очистке системы от его следов.

Громкой новостью воспользовались создатели уже упоминавшегося ранее троянца Android. Youlubg. Они добавили в утилиту от Googleфункцию отправки СМС, а также сбора персональной информации с зараженного устройства.

Позднее в AndroidMarketбыли обнаружены и другие троянские программы. Одна из них — Android.DDLight, облегченная версия троянца Android.DreamExploid, не использующая эксплойт для получения root-привилегий.

Еще один случай с размещением опасных программ в AndroidMarketсвязан с троянцем Zsone(версии Android.SmsSendпо классификации Dr.Web). Модификации этого троянца представляли опасность для китайских пользователей, т. к. незаметно при помощи СМС подписывали их на различные платные услуги.

Другой троянец, обнаруженный в AndroidMarket, а также на различных китайских ресурсах, — Android.Wukong. 17 июня 2011 года в вирусные базы Dr.Web были внесены описания четырех новых модификаций этой вредоносной программы, похищающей средства со счетов пользователей ОС Android путем отправки платных СМС-сообщений. Троянец попадает на мобильное устройство в случае загрузки его владельцем одного из инфицированных приложений и запускается в качестве фонового процесса. Затем он получает с удаленного сервера номер платного сервиса, на который с интервалом в 50 минут начинает отправлять СМС-сообщения, начинающиеся со строки «YZHC».

На сегодняшний день специалистам компании «Доктор Веб» известно о семи модификациях данного вредоносного ПО.

Android.Plankton выбрал AngryBirds

Алгоритм работы вредоносной программы выглядит следующим образом: непосредственно после запуска инфицированного приложения троянец загружает в фоновом режиме собственную службу, которая собирает информацию о зараженном устройстве (ID устройства, версия SDK, сведения о привилегиях файла) и передает ее на удаленный сервер. Затем вредоносная программа получает с сайта злоумышленников данные для последующей загрузки и установки на смартфон жертвы другого приложения, функционал которого, по предположениям аналитиков, может варьироваться.

Одной из отличительных особенностей Android.Plankton является вероятная массовость его распространения: троянец был встроен в приложение Angry Birds Rio Unlock, открывающее доступ к скрытым уровням популярной игры Angry Birds. Только с официального сайта Android Market инфицированная программа была загружена более 150 000 раз, а на альтернативных ресурсах число загрузок может быть еще больше.

На сегодняшний день все известные модификации данного троянца добавлены в вирусные базы Dr.Web.

Повышение привилегий в системе и Android.Gongfu

Открытость Androidпозволяет более эффективно находить уязвимости этой системы, которые с удовольствием используют вирусописатели. Эксплойты, повышающие привилегии в системе, все чаще используются вредоносными программами. Вслед за DreamExploidэту технику взяли на вооружение троянцы семейства Android.Gongfu (также известны как DroidKongFu).

Android.Gongfu использует те же эксплойты, что и DreamExploid, однако демонстрирует принципиально иной механизм действия: после запуска троянец повышает собственные права до привилегий root, а вслед