Минувший год отметился глобальным ростом количества преступлений в компьютерной сфере. Причём атаки шли сразу по нескольким фронтам. Помимо краж персональных данных и денег простых пользователей, всё более масштабными стали злонамеренные воздействия на объекты критической информационной инфраструктуры крупных компаний и государственных учреждений. И если в первом случае бенефициарами чаще всего оказывались обычные мошенники, то во втором – профессиональные группировки и даже специальные службы иностранных государств. Команда интернет-проекта «Будь мобильным» оценила масштабы профессиональных кибератак в России и постаралась разобраться в тонкостях этого рынка.

По итогам 2020 года было зафиксировано более 200 крупных хакерских атак со стороны профессиональных кибергруппировок, включая массовые попытки воздействия на целые отрасли и сектора экономики. Особенно непросто пришлось банкам, энергетическим и нефтегазовым предприятиям, транспортным компаниям и государственным ведомствам. Примерно в 30 случаях за спланированными атаками стояли злоумышленники наиболее высокого уровня подготовки и квалификации. Об этом говорится в отчёте Центра мониторинга и реагирования на кибератаки Solar JSOC компании «Ростелеком-Солар».

Аналитический отчет специалистов из «Ростелеком-Солар» основан на данных по 140 крупным организациям и 600 тыс. сотрудников – клиентов Solar JSOC в самых разных отраслях экономики, среди которых банки, энергетические и нефтегазовые предприятия, органы государственной власти, а также компании-заказчики центра расследования киберинцидентов. Статистика включает мониторинг 70 тыс. серверов общего пользования, инфраструктурного и прикладного назначения, а также более 1,5 тыс. внешних онлайн-сервисов. Помимо этого, срез учитывает информацию об атаках и вредоносном ПО, собираемую так называемыми ловушками (honeypot) на сетях связи операторов и в центрах обработки данных на территории России и данные от других российских и международных групп реагирования на компьютерные инциденты.

Кто стоит за профессиональными кибератаками?

Эксперты по информационной безопасности выделяют три категории исполнителей кибератак. Прежде всего, это «киберкриминал» - организованные группировки среднего уровня квалификации. Главной целью таких злоумышленников является заработок денег (выкуп), а также шифрование, майнинг, кража денежных средств. Для этого используются кастомизированные (готовые) инструменты, доступное вредоносное ПО (приобретение, обфускация или разработка), известные уязвимости в программном и аппаратном обеспечении, социальная инженерия.

Во вторую группу входят, так называемые, «кибернаёмники» - продвинутые группировки, нацеленные на заказные работы — сбор информации, шпионаж в интересах конкурентов, последующая крупная монетизация, хактивизм, деструктивные действия на инфраструктуре жертвы. Чаще всего «кибернаёмники» используют самостоятельно разработанные инструменты, приобретенные данные по zero-day-уязвимостям (совсем недавно выявленным, о которых никто не знает) и ПО для их эксплуатации.

Третий тип злоумышленников включает группировки, спонсируемые государствами. Целью их работы является кибершпионаж, полный захват инфраструктуры противника для возможности контроля и применения любых действий и подходов. Такие команды используют самостоятельно найденные zero-day-уязвимости в ПО и аппаратных решениях, разработанные и внедренные «закладки».

Статистика по деятельности кибернаёмников и проправительственных группировок не публикуется в связи с ограничением доступа к данной информации для открытых источников.

Какие инструменты используют злоумышленники?

Следуя трендам последнего времени, кибератаки стали таким же сервисом, как электронная почта, облачное видеонаблюдение или виртуальный дата-центр. «Заказать» атаку можно также, как купить смартфон или обувь в интернете. Развитие сервисной модели позволяет злоумышленникам более эффективно простраивать злонамеренные схемы и фокусироваться на типовых инструментах.

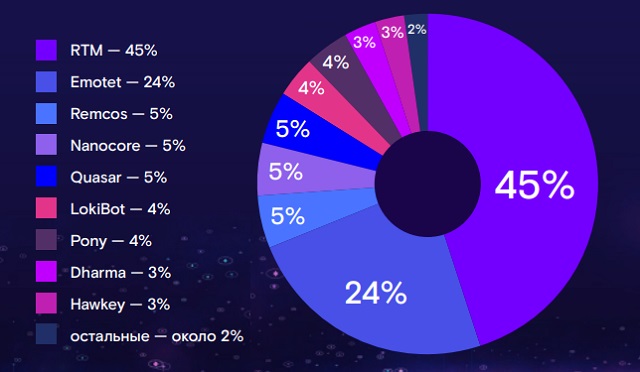

Киберкриминальные группировки, как правило, не разрабатывают вредоносное ПО самостоятельно, а приобретают его в даркнете. В 2020 году наиболее используемым инструментом в этом сегменте стало использование трояна RTM, который специализируется на бухгалтерском ПО, системам дистанционного банковского обслуживания и прочей финансовой деятельности. На это вредоносное ПО пришлось 45% всех инцидентов. На втором месте – троян Emotet, активно проникающий в учетные записи администраторов и распространяющий себя на компьютеры других пользователей. Кроме того, в ТОП-10 зловредов также вошли Remcos, Nanocore, Quasar – по 5% от всех инцидентов на каждый, LokiBot и Pony — по 4%, Dharma и Hawkey — по 3%.

Чаще всего для «заброски» того или иного вредоносного ПО используются уязвимости на внешнем рубеже предприятия, в том числе слабые пароли, неправильно настроенные сервисы и конфигурации оборудования для проникновения во внутреннюю инфраструктуру. Часто злоумышленники используют существующие ошибки в веб-приложениях, либо выявляют неизвестные администраторам уязвимости в веб-ресурсах и на узлах связи организации самостоятельно.

Ещё одним вариантом развития атаки является фишинг — использование почтовых рассылок с вредоносным ПО и с социальным контекстом для получения логина и пароля пользователя. Несмотря на постоянные предупреждения сотрудников, обязательно находятся те, кто нарушает требования политик безопасности.

Всё чаще встречаются случаи компрометации учетных записей, когда в интернете можно найти базы пользовательских данных подрядчиков и системных утилит компании, выложенных в общем доступе и совпадающих с персональными учётными данными. Для этого активно используются облачные услуги и сервисы.

«Сейчас набирает силу тренд, так называемых, supply chain атак на органы госвласти и ключевые предприятия России. То есть злоумышленники всё чаще атакуют не саму организацию напрямую, а действуют через её подрядчика, который меньше заботится об информационной безопасности и при этом имеет доступ к инфраструктуре конечной цели атаки. Поэтому очень важно обращать внимание на уровень защищенности подрядных организаций и выстраивать максимально безопасный способ их доступа в инфраструктуру», – отмечает Владимир Дрюков, директор центра мониторинга и реагирования на кибератаки Solar JSOC компании «Ростелеком-Солар».

Статистика инцидентов. Кого атакуют?

Атаки организованных группировок среднего уровня квалификации чаще всего направлены на вывод финансовых средств или получение выкупа за расшифрование данных компании. Особым вниманием в 2020 году пользовались банки. В 85% случаев хакеры пытались вывести деньги с корреспондентских счетов и атаковали различные финансовые системы компаний. При этом в целом по рынку, отмечают аналитики Solar JSOC, наблюдается существенное снижение результативности и сокращение ущерба от проводимых атак. Совокупный ущерб по стране здесь достигает не более нескольких десятков миллионов рублей.

По статистике, основным инструментом атак киберкриминала остается фишинг, успешно реализуемый благодаря низкому уровню грамотности сотрудников компаний в области информационной безопасности. В 74% злоумышленники прибегали к социальной инженерии просто общаясь сотрудниками по телефону или в сети от имени других сотрудников. Для заражения рабочих станций и дальнейшего развития атаки кибергруппировки также использовалось массово доступное в даркнете вредоносное ПО (40% случаев), а также ПО для ИТ-администрирования и проведения анализа защищенности (40% случаев).

В 45% случаев хакеры атаковали веб-приложения, ещё в 35% – использовали известные и незакрытые уязвимости периметра организаций. При этом в разных регионах России наблюдается разная картина по типам атак. Так, общее количество выявленных атак на информационные ресурсы в России в 2020 году составило 1,9 млн, что выше показателей 2019 года на 73%. Доля критических инцидентов составила 19%, что выше показателей прошлого года на 20%. Из них на Москву пришлось 725 тыс. Столица стала лидером по количеству инцидентов. В целом же география атак отражает сосредоточенность крупных предприятий и государственных учреждений в тех или иных регионах.

Так, на втором месте Северо-Западный федеральный округ. За год здесь было зафиксировано 128 тыс. атак, из них 36% пришлось на уязвимости в веб-приложениях, 28% - вредоносное ПО, 20% - компрометацию учетных данных. Третье место по частоте атак за Уральским федеральным округом – 177 тыс. Здесь также в лидерстве вредоносное ПО - 31% - и уязвимости в веб-приложениях - 30% от всех атак. На компрометацию учетных данных пришлось 20% инцидентов.

В пятёрку также вошли Дальневосточный федеральный округ - 115 тыс. атак и Сибирский федеральный округ - 110 тыс. В Центральном федеральном округе было зафиксировано 83 тыс. киберинцидентов, в Приволжском – 77 тыс., в Южном - 61 тыс.

Атаки на объекты критической информационной инфраструктуры

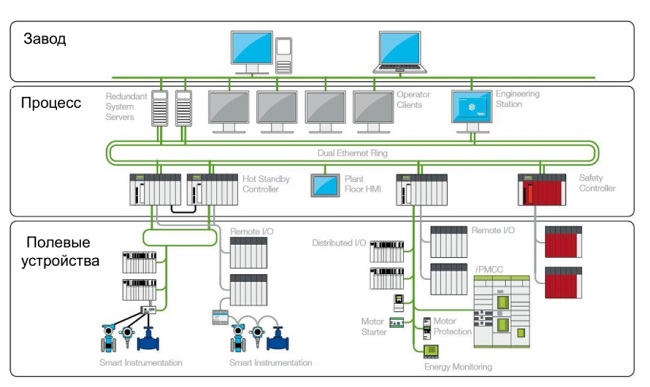

Часто под управлением технологическими процессами подразумевают некую замкнутую производственную систему. Долгое время считалось, что технологические сети и системы изолированы от внешнего мира, поэтому обеспечение информационной безопасности в этой сфере не признавалось актуальным. Однако в последнее время стала наблюдаться активизация со стороны профессиональных кибергрупп, которая проявляется в форме кибертерроризма, информационного шпионажа и шантажа. Яркий тому пример, ситуация с компаниями Garmin, Canon, Foxconn, Compal, Mattel, Orange Business Services и многих других.

Слабый уровень защищенности веб-приложений на объектах критической информационной инфраструктуры (КИИ) и в органах государственной власти способствовал тому, что это направление атак стало наиболее популярным у злоумышленников в 2020 году.

По данным центра мониторинга и реагирования на кибератаки Solar JSOC за 2020 год, в 40% случаев целью атак высокопрофессиональных хакерских группировок, в том числе работающих в интересах иностранных государств, стал доступ к промышленным сегментам предприятий. При этом эксперты отмечают, что успешность атак на критически важную инфраструктуру в России кране мала, но следует помнить, что именно атаки на КИИ, как правило, сложнее всего в выявлении и противодействии.

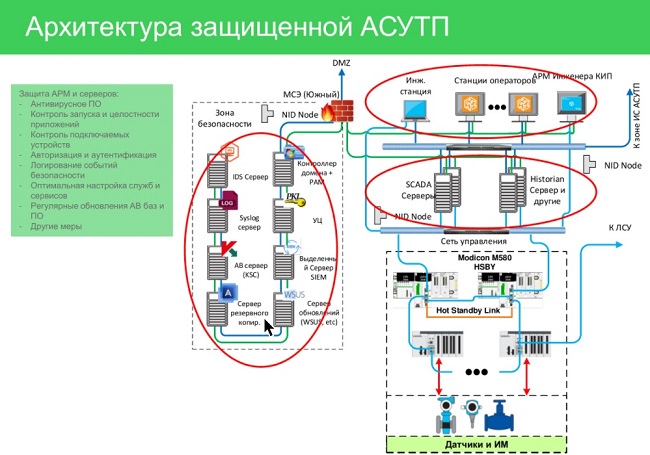

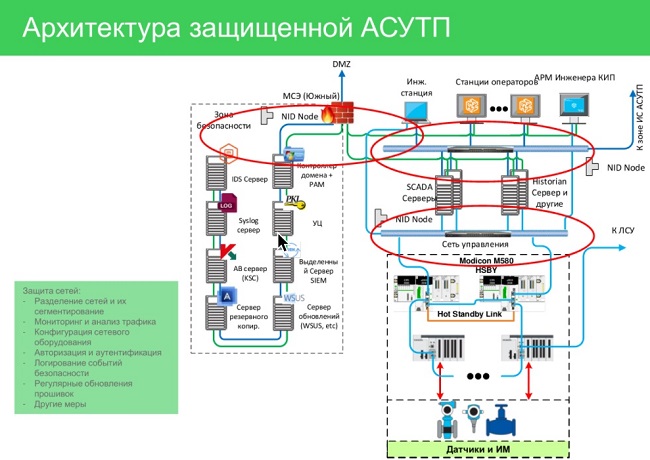

По этой причине специалисты по информационной безопасности из разных компаний всё более активно сотрудничают с разработчиками автоматизированных систем управления технологическими процессами (АСУТП), корпоративными сетями, платформами фото и видеофиксации периметра рабочих зон, экосистем промышленных сегментов предприятий. Эксперты обмениваются данными по выявленным уязвимостям. Со своей стороны, производители АСУТП оперативно закрывают уязвимости, выпуская обновления своих продуктов.

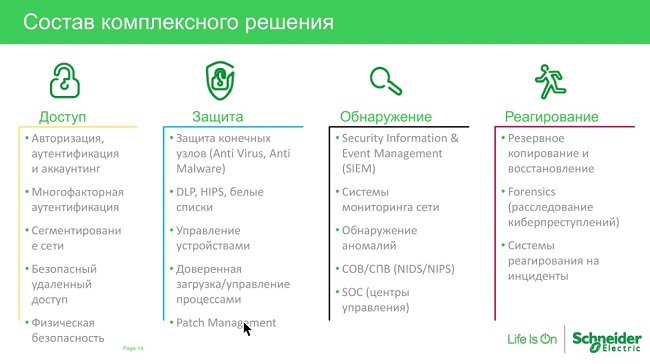

Так, Лаборатория кибербезопасности АСУТП «Ростелеком-Солар» и компания Schneider Electric, которая специализируется на создании АСУТП, сотрудничают в вопросах выявления и устранения уязвимостей в элементах промышленных сетей, специализированном программном и аппаратном обеспечении. При этом «Ростелеком» не разрабатывает собственные решения по защите,

На стороне «Ростелекома» - комплексные проекты по обеспечению информационной безопасности промышленных сегментов предприятий, на стороне Schneider Electric – адаптация выпускаемых систем к выявленным уязвимостям в максимально короткие сроки.

Поскольку Schneider Electric является поставщиком систем АСУТП и систем энергоснабжения для крупных российских предприятий в её продуктах имеются встроенные инструменты обеспечения информационной безопасности на всех этапах работы. При этом возможности этих инструментов учитывают нормативную базу и требования национального законодательства.

«В отношении мер по обеспечению средств защиты мы обязаны иметь встроенный функционал безопасности, чтобы отсекать атаки со стороны злоумышленников. При этом использование средств защиты со всеми нашими АСУТП должны гарантированно работать. Для этого должно быть проведено определённое тестирование, потому что в ходе такого тестирования всплывают такие вещи, о которых не подозревал ни сам заказчик проекта, ни вендор АСУТП, ни вендор систем безопасности. Мы подобные тестирования ведём на базе нашего Центра инноваций Schneider Electric в Иннополисе. У нас, как у российского юридического лица, есть лицензия ФСТЭК на деятельность в сфере технической защиты конфиденциальной информации», - рассказывает Андрей Иванов, технический консультант по кибербезопасности Schneider Electric.

Центр инноваций Schneider Electric в Иннополисе – российское подразделение компании, на базе которого проходит работа со всеми известными разработчиками средств защиты. На площадке проводится тестирование, выпуск официальных документов о совместимости, разработка типовых решений. Помимо этого, формируются регламенты настройки систем и оборудования при совместном использовании тех или иных средств.

К 2026 году объем рынка решений для обеспечения безопасности АСУ ТП возрастёт с текущих более чем $2 млрд до $12 млрд, прогнозируют аналитики Global Market Insights. Во многом это будет связано с распространением все большего числа подключенных устройств и увеличением количества кибератак.

Ожидается, что к 2026 году сегмент сетевой безопасности в России займет 20% рынка благодаря растущему спросу на средства защиты целостности и удобства использования данных и сетей, соединяющих различные промышленные приложения.

Эксперты отмечают, что пока самая распространенная проблема для многих промышленных предприятий - отсутствие выделенного бюджета на запуск работы по внедрению средств защиты. Все последующие ошибки происходят именно по этим причинам, соглашаются производители средств информационной безопасности.

Государство со своей стороны взяло на себя роль модератора в этом вопросе. В последнее время вопросами обеспечения информационной безопасности на объектах критической информационной инфраструктуры активно занимаются уполномоченные федеральные органы власти, в том числе ФСТЭК России и ФСБ РФ. Были выпущены и постоянно обновляются требования к информационным системам и необходимость соблюдать их на практике для коммерческих предприятий и владельцев (разработчиков) государственных информационных систем (ГИС). В будущем требования по исполнению нормативных актив в области информационной безопасности будут лишь ужесточаться.