Эксперты по информационной безопасности заявили оновых вредоносных рассылках по разным компаниям в России. Среди сообщений попадаются письма якобы от государственных учреждений страны. Согласно легенде злоумышленников, из-за ошибок в электронной базе данных получатель должен проверить правильность информации о сотрудниках. Вероятно, цель атакующих — шпионаж, кража документов или данных для доступа к корпоративным почтовым ящикам. Используемые зловреды и техники имеют множество сходств с теми, которые применяет в своих атаках группа XDSpy.

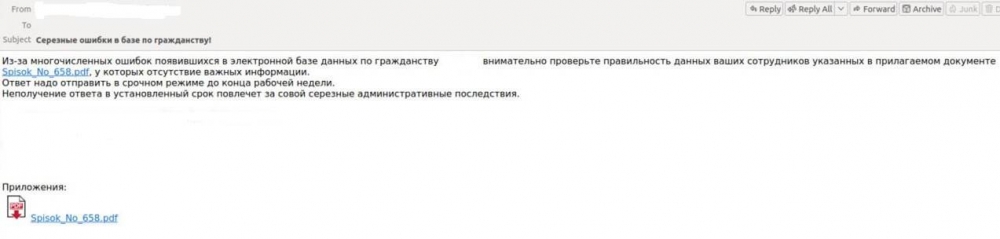

Как отмечают специалисты, рассылка началась утром 13 марта. В «Лаборатории Касперского» заявили, что обнаружили несколько сотен подобных писем за период с 13 по 17 марта. Злоумышленники просят сверить данные о сотрудниках якобы из базы ведомства. Под видом вложенного списка рассылается вредоносное ПО. В сообщении утверждается, что обновлённую информацию нужно направить срочно, иначе получатель рискует быть привлечённым к административной ответственности. Среди основных адресатов — сотрудники кадровых и финансовых отделов. Однако, как предупреждают специалисты, такое письмо может прийти на любой корпоративный адрес.

15 марта была заблокирована ещё одна волна рассылки с теми же признаками. В ней злоумышленники пугали получателя уголовной статьёй в связи с неким денежным переводом и предлагали перейти по ссылке, чтобы узнать подробности «дела». Ссылка также была вредоносной.

Для рассылки злоумышленники регистрируют домены, которые похожи на легитимные файловые хостинги. Если пользователь попытается посмотреть заявленный в письме список, распакует скачавшийся архив и откроет файл, то при помощи командной строки запустится вредоносный код, и атака продолжится.

В приведённом примере в скачиваемом по ссылке архиве два файла. Один из них — ярлык, название которого соответствует описанию в тексте письма (например, Spisok_No_658.lnk). Второй — текстовый, с вредоносным кодом. Он назван Thumbs.db, как и служебный файл в операционных системах Microsoft, который используется для хранения эскизов содержащихся в папке изображений. Если попытаться открыть этот якобы список, то автоматически запустится второй файл, атака продолжится.

Специалисты по кибербезопасности говорят, что хотя письма и выглядят правдоподобно, они содержат подпись и адрес отправителя с ошибками. Более того, внимательный пользователь заметит, что приходят они с домена, не имеющего отношения к заявленной организации. В целом рассылка похожа на ту, что проводилась в октябре прошлого года, когда шла волна писем с поддельными повестками в военкомат. Среди косвенных признаков: используется почтовая программа Thunderbird; формат письма, внешний вид ссылок и имена доменов тоже похожи; отправка, как и тогда, осуществляется с доменов не из зоны ru.

Для предотвращения целевых атак эксперты по информационной безопасности рекомендуют организациям:

- использовать комплексные решения для защиты всей инфраструктуры от кибератак любой сложности с системами обнаружения и реагирования, которые помогут распознавать и останавливать атаки на ранних стадиях;

- применять специализированное решение, которое сочетает функции детектирования и реагирования с функциями threat hunting и позволяет распознавать известные и неизвестные угрозы без привлечения внутренних ресурсов компании;

- предоставлять команде SOC (центра мониторинга кибербезопасности) доступ к актуальной информации о ландшафте киберугроз — специализированным отчётам с такими данными;

- проводить тренинги для специалистов по реагированию на киберинциденты, чтобы развивать их компетенции;

- организовывать для сотрудников неспециализированных подразделений обучение базовым навыкам ИБ, поскольку целевые атаки часто начинаются с фишинга или других схем с использованием социальной инженерии.